OCI(Oracle Cloud Infrastructure)는 IAM, 네트워킹, 컴퓨팅, 스토리지 및 데이터베이스의 5가지 기둥을 기반으로 합니다. 네트워킹은 Oracle Cloud Infrastructure Architect에서 매우 중요하고 복잡한 주제입니다. 네트워킹은 OCI 환경에서 서로 다른 자원 간의 통신을 허용합니다.

1. 네트워크 개요

OCI에서 새 테넌시를 프로비저닝한 후(루트 구획 생성). 가장 먼저 해야 할 일 중 하나는 네트워킹 환경(VCN)을 만드는 것입니다. OCI VCN을 사용하면 OCI의 여러 리소스가 지역 내외에서 서로 통신할 수 있습니다.

2. OCI 네트워크 아키텍처

일반적인 OCI 네트워킹 아키텍처에는 다음과 같은 네트워크 구성 요소가 있습니다.

- 가상 클라우드 네트워크(VCN)와 이 VCN 내부에는 3개의 서브넷이 있습니다. AWS의 VPC(Virtual Private Cloud)에 대응됨.

- bastion 호스트 및 로드 밸런서용 public 서브넷 1개와 private 서브넷 2개(애플리케이션 호스트용 1개, 데이터베이스 호스트용 1개).

- public 서브넷에서 인터넷에 연결하기 위한 인터넷 게이트웨이.

- OCI Object Storage 및 기타 OCI 서비스에 액세스하기 위한 서비스 게이트웨이.

- 온프레미스 데이터 센터에서 OCI로의 private 액세스를 위한 DRG(Dynamic Routing Gateway).

3. OCI 네트워크 컴포넌트

Oracle Cloud Infrastructure의 네트워킹 서비스는 이미 익숙한 기존 네트워크 구성 요소의 가상 버전을 사용합니다.

3.1 VCN in OCI

- 인터넷 또는 VPN(사설 네트워크)을 통해 OCI 서비스에 액세스할 수 있도록 하기 위해 가장 먼저 만드는 것입니다.

- 서브넷, 경로 테이블 및 게이트웨이를 포함하는 기존 물리적 네트워크의 소프트웨어 정의 버전

- VCN은 단일 region 내에 상주하지만 여러 AD(가용성 도메인)를 교차할 수 있습니다.

3.2 Subnet

- 여러 개의 작은 네트워크로 분할된 더 큰 네트워크

- 서브넷은 AD specific 또는 regional

- AD(가용성 도메인)에 여러(multiple) 서브넷이 있을 수 있음

- 서브넷에는 두 가지 유형이 있습니다.

- public 서브넷: 인스턴스, 로드 밸런서, 오브젝트 스토리지와 같은 public-facing 리소스가 사용되는 영역임.

- private 서브넷: 데이터베이스와 같이 보안 수준이 높은 자원이 사용되는 영역임.

3.3 Route Table

- VCN은 가상 경로 테이블(Virtaul Route Table)을 사용하여 VCN 외부(예: 인터넷, 온프레미스 네트워크 또는 피어링된 VCN)로 트래픽을 보냅니다. 이러한 라우팅 테이블에는 게이트웨이를 통해 서브넷에서 VCN 외부의 다른 서브넷 또는 대상으로 트래픽에 대한 매핑을 제공하는 라우팅 규칙이 있습니다.

각 규칙은 대상 CIDR 블록과 해당 CIDR과 일치하는 모든 트래픽에 대한 대상(다음 홉)을 지정합니다.

3.4 Security List

보안 리스트는 서브넷과 연결되고 해당 서브넷의 모든 compute 인스턴스에 적용되는 공통 방화벽 규칙 세트입니다. 보안 리스트는 허용되는 두 가지 유형의 트래픽을 지정합니다.

- Ingress: 들어오는 트래픽

- Egress: 나가는 트래픽

OCI의 방화벽 규칙은 컴퓨팅 인스턴스 수준이 아닌 서브넷 수준에서 정의됩니다.

3.5 Network Security Group

네트워크 보안 그룹은 보안 규칙을 구현하는 또 다른 방법입니다. NSG는 보안 상태가 동일한 클라우드 리소스 집합에 대한 가상 방화벽을 제공합니다.

3.6 Gateways

OCI 네트워크에는 5 게이트웨이가 있습니다.

1) 인터넷 게이트웨이(IG) : 인터넷과 OCI VCN 간의 네트워크 트래픽 패스를 제공합니다. 디폴트에 의해 public 서브넷에서 compute instance는 IG 없이 인터넷에 접속 할 수 없습니다.

2) NAT 게이트웨이: 인터넷에서 해당 리소스로 들어오는 트래픽을 허용하지 않고 퍼블릭 IP 주소가 없는 리소스가 인터넷에 액세스할 수 있도록 합니다.

3) Service 게이트웨이: 이를 통해 OCI 리소스는 인터넷이나 NAT 게이트웨이를 사용하지 않고 공용 OCI 서비스에 액세스할 수 있습니다. 예: Object Storage.

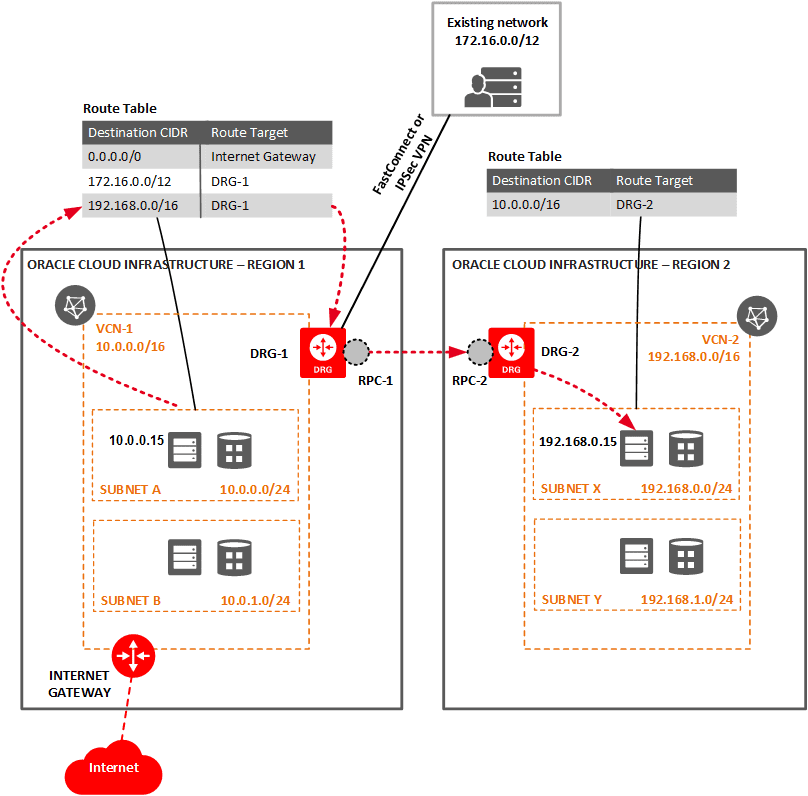

4) Dynamic Routing Gateway (DRG): DRG는 VCN으로 들어오는 원격 네트워크 경로에 대한 단일 진입점을 제공합니다. VCN이 지역 간 또는 지역 외부에서 온프레미스로 통신할 수 있는 경로를 제공합니다. 각 VCN에는 단일 DRG가 있을 수 있습니다.

5) Local Peering Gateway (LPG): 지역 내에서 서로 다른 VCN의 리소스 간에 통신을 설정하는 데 사용됩니다.

3.7 Load Balancer

Load Balancer는 소스에서 오는 트래픽을 여러 백엔드 서버로 분산하는 데 사용됩니다. 리소스 활용도, 확장성 및 고가용성을 향상시킵니다. VCN 내에서 공용 또는 개인 로드 밸런서를 생성할 수 있습니다.

- Public load balancer에는 인터넷에서 액세스할 수 있는 공용 IP 주소가 있습니다.

- Private load balancer에는 VCN 내에서만 볼 수 있는 호스팅 서브넷의 IP 주소가 있습니다.

3.8 On-Premise Connectivity with Oracle Cloud

OCI VCN과 온프레미스 데이터 센터 간의 연결을 설정하기 위해 DRG를 사용합니다. 이러한 유형의 연결을 설정하는 방법에는 두 가지(VPN 연결 및 FastConnect)가 있습니다.

VPN Connect

- OCI VPN은 IPSec VPN 연결을 통해 온프레미스 네트워크를 OCI VCN에 안전하게 연결합니다.

- IPSec: 인터넷 프로토콜 보안은 네트워크를 통해 전송되는 데이터 패킷을 ATN 및 암호화하는 네트워크 프로토콜입니다.

Fast Connect

- 인터넷 대신 사설 물리적 네트워크를 통해 기존 네트워크를 VCN에 연결

- FastConnect로 연결하는 방법에는 두 가지가 있습니다.

- Colocation: FastConnect 위치에서 Oracle과 공동 배치

- Provider: FastConnect 공급자에 연결

3.9 VCN Peering

- VCN 피어링은 여러 가상 클라우드 네트워크(VCN)를 연결하는 프로세스입니다.

- 피어링을 사용하면 두 VCN의 인스턴스가 동일한 네트워크에 있는 것처럼 통신합니다.

- VCN 피어링은 LPG를 사용하는 로컬 VCN 피어링(지역 내)과 DRG를 사용하는 원격 VCN 피어링(지역 간) 두 가지가 있습니다.

- Local VCN Peering링(LPG): 단일 지역에서 통신을 위해 VCN 간에 경로를 생성하는 프로세스입니다.

- Remote Peering Connection: 지역 간 VCN 통신 사이에 경로를 생성하는 프로세스입니다. - 로컬 VCN 피어링은 모든 OCI 지역에서 지원됩니다.

3.10 Transit Routing

전송 라우팅은 단일 VCN을 사용하여 온프레미스 데이터 센터에서 또는 다양한 지역에 걸쳐 여러 VCN의 리소스에 액세스하는 프로세스입니다. 허브 VCN에만 액세스할 수 있고 다른 모든 VCN은 로컬 피어링을 사용하여 허브 VCN에 연결되는 허브-스포크 개념을 따릅니다.

3.11 Microsoft Azure & OCI Interconnect

이 클라우드 간 상호 연결을 통해 고객은 Microsoft Azure 및 OCI(Oracle Cloud Infrastructure)에서 미션 크리티컬 엔터프라이즈 워크로드를 마이그레이션하고 실행할 수 있습니다. Express 경로 및 FastConnect를 사용하여 수행됩니다.

'클라우드 컴퓨팅 > 오라클클라우드(OCI)' 카테고리의 다른 글

| [정보] Storage in OCI (0) | 2023.03.25 |

|---|---|

| [정보] OCI Bastion 생성 (0) | 2023.03.16 |

| [정보] OCID(Oracle Cloud Identifier) 개요 (0) | 2023.03.15 |

| [정보] OCI Compartments(구획) (0) | 2023.03.15 |

| [정보] Region, Availability Domain과 Fault Domain (1) | 2023.03.15 |